දශක කිහිපයකට පෙර ලෝකයේ යුධ අවි ලෙස භාවිතා කෙරුණේ පුපුරණද්රව්ය, ගිනිඅවි, බෝම්බ ආදියයි. පසු කාලීනව ඩ්රෝන් යානා, බැලස්ටික් මිසයිල වැනි දේ භාවිතයට එකතු වුණා වගේම ඉතා මෑත කාලයේදී පරිගණක ඇසුරෙන් කෙරෙන ප්රහාර, එනම් සයිබර් අවකාශයේ කෙරෙන යුධ කටයුතු (Cyber warfare) ගැනත් තොරතුරු මතුවෙමින් පවතිනවා. මේ ලිපියෙන් අපි ඔබට කියන්නේ හෞතික අලාභ හානි සිදුකළ හැකි බවට හඳුනාගත් ලොව පළමු සයිබර් ආයුධය ගැනයි.

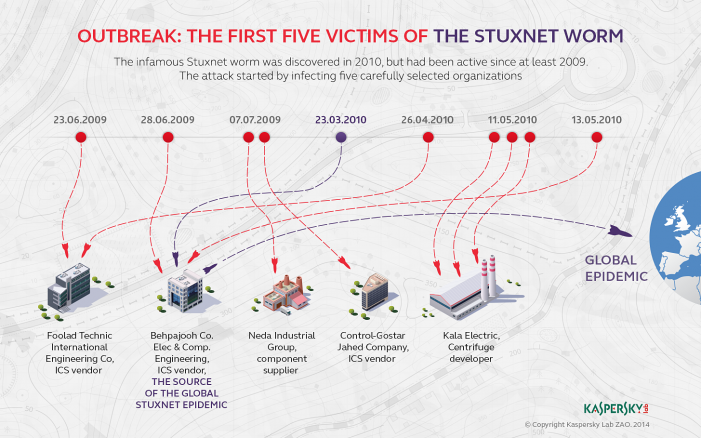

මේ සම්බන්ධ ප්රථම සිදුවීම සිදුවෙන්නේ 2009 වසරේදී. ඒ බෙලරූස් රාජ්යයේ අන්තර්ජාල ආරක්ෂණ සමාගමකට ඔවුන්ගේ සේවාදායකයන් වන ඉරාන සමාගම් කිහිපයක පරිගණක ක්රියා විරහිත වීම සම්බන්ධයෙන් පැමිණිලි ලැබීමත් සමගයි. ඔවුන්ගේ පර්යේෂණ වලදී මෙම මෘදුකාංගය සාමාන්ය පරිගණක වයිරසයකට වඩා ප්රබල එකක් බව හඳුනාගැනෙනවා. මේ අතර ඉන්දියාව යුරෝපය සහ එක්සත් ජනපදය ඇතුළු රටවල් ගණනාවකට මේ වයිරසය පැතිරීමත් සමග විවිධ කණ්ඩායම් විසින් මේ සම්බන්ධ පර්යේෂණ අරඹනු ලබනවා. ඒ අතරින් ප්රධානතම පර්යේෂණයක් වන්නේ එක්සත් ජනපදයේ Symantec සමාගමේ පර්යේෂකයන් විසින් 2010 දි ඉදිරිපත් කල පර්යේෂණ පත්රිකාවයි.

Stuxnet මෘදුකාංගයට ගොදුරු වූ පළමු සමාගම් කිහිපය ( © Kaspersky Lab)

Stuxnet හි තාක්ෂණික පසුබිම

Stuxnet යනුවෙන් හැඳින්වෙන්නේ විනාශකාරී මෘදුකාංගයක්, නැතිනම් malware එකක්. සුලබ භාවිතයේදී වයිරසයක් ලෙස හැඳින්වුණත් මෙය ස්වයංක්රීයව පැතිරීමේ හැකියාව ඇති worm වර්ගයේ සහ පරිගණකයක් තුළ සැඟවී සිටිමින් ක්රියාත්මක වියහැකි rootkit වර්ගයේ මෘදුකාංගයක එකතුවක්. මෘදුකාංග කේතයේ අඩංගු වුණු වචන කිහිපයක් ඇසුරින් මෙයට Stuxnet යන නම යොදනු ලැබුවේ මේ පිළිබඳ පර්යේෂණ සිදුකළ කණ්ඩායමක් විසින්. මෙය කව්රුන් විසින් නිර්මාණය කළාදැයි තවමත් නිශ්චිතව හඳුනාගෙන නැහැ.

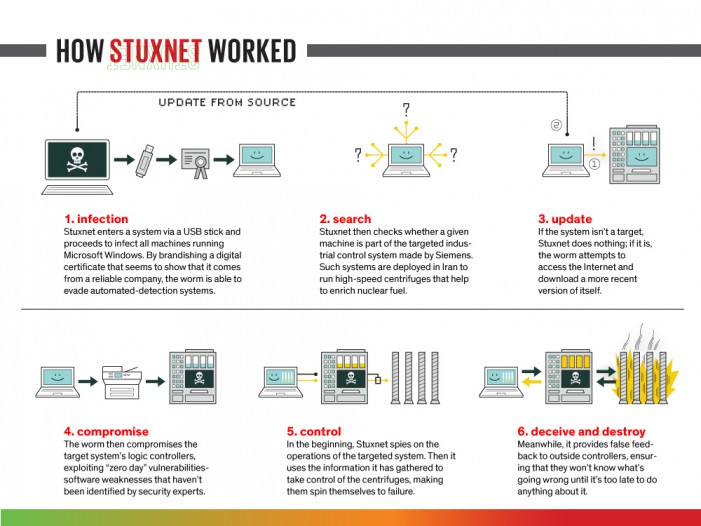

Stuxnet හි මුලික ඉලක්කය වුණේ වින්ඩෝස් මෙහෙයුම් පද්ධතියයි. USB ධාවක සහ LAN ජාල හරහා වෙනත් පරිගණක වලට ඇතුළු වී තනිව ක්රියාත්මක වීමට මෙන්ම හැකි අවස්ථා වලදී අන්තර්ජාලයට සම්බන්ධ වී තම කේතය යාවත්කාලීන කරගැනීමටත් මෙයට හැකියාව තිබුණා. Stuxnet එය ඇතුළු වන සියලුම පරිගණක වලට හානි සිදුකලේ නැහැ. තෝරාගත් ඉතා විශේෂ උපාංග මාදිලියක් හා සම්බන්ධ පරිගණක පමණක් සොයාගෙන උපරිම හානියක් සිදුකළහැකි වනතෙක් ඒවා තුළ සැඟවී සිටිමින් ක්රියාත්මක වීමට මෙයට හැකියාව තිබුණා.

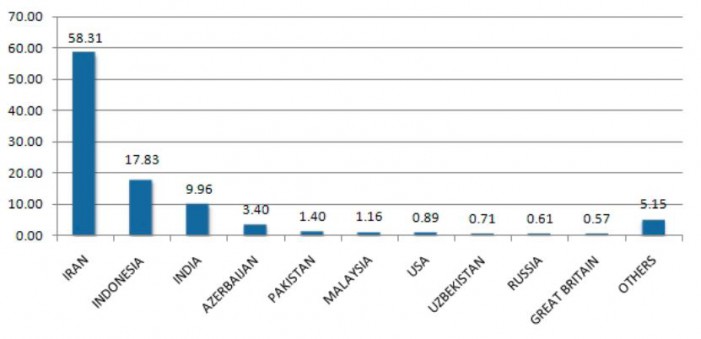

Stuxnet හි පැතිරීම, රටවල් අනුව. ( © Symantec )

මේ සිදුවීම මෙතරම් ආන්දෝලනාත්මක එකක් වීමට හේතු වන්නේ Stuxnet මෘදුකාංගය සතු නමුත් සාමාන්ය වයිරස වල දක්නට නොලැබෙන දුර්ලභ සහ සුවිශේෂී ලක්ෂණ කිහිපයක්. මෙය නිර්මාණය කිරීම යම්කිසි රජයක සහයෝගය ඇතිව සිදුවූ බවට පර්යේෂකයන් විසින් නිගමනය කරන්නටත් මේවා හේතු වුණා. ඒ මොනවාදැයි අපි දැන් විමසා බලමු.

- ක්රමලේඛන දෝෂ ඉතා අවම වීම

සාමාන්ය පරිගණක වයිරස වල ක්රමලේඛන දෝෂ (bugs) සුලභයි. නමුත් Symantec සමාගමේ පර්යේෂකයන්ට අනුව Stuxnet වයිරසයේ එවැනි දෝෂ නොතිබූ තරම් බවත් එහි සියලුම කොටස් ප්රහාරයට අදාළ යම්කිසි රාජකාරියක් නිවැරදිව සිදුකළ බවත් සඳහන් වෙනවා. මින් අදහස් වන්නේ මේ මෘදුකාංගය විශාල පිරිවැයක් දරමින්, ක්රමලේඛකයන් බොහෝ පිරිසකගේ දායකත්වයෙන් වාර ගණනාවක් අත්හදා බැලීමෙන් අනතුරුව නිදහස් කරන්නට ඇති බවයි.

- නිශ්චිතව හඳුනාගත් උපාංග මාදිලියක් පමණක් ඉලක්ක කිරීම

සාමාන්ය පරිගණක වයිරස නිර්මාණය කරන්නන්ට වඩාත් ලාභදායී වන්නේ හැකිතරම් උපාංග ප්රමාණයකට හානි සිදුකිරීමයි. නමුත් Stuxnet ක්රියාත්මක වුණේ කාර්මික පරිපාලන පද්ධති (Industrial Control Systems) වල යන්ත්රෝපකරණ පාලනය කිරීම සඳහා භාවිතා වන PLC – Programmable Logic Controller නම් කුඩා පරිගණක විශේෂයකට එරෙහිව පමණයි. ඒ අතරිනුත් Siemens සමාගම විසින් නිෂ්පාදිත එකතරා PLC මාදිලියක් පමණක් මෙහි ඉලක්කය වූ බව පසුව හඳුනාගැනීමත් සමග මෙය සැලසුම් සහගතව සිදුකළ සයිබර් ප්රහාරයක් බවට මුල්වරට හඳුනා ගැණුනා.

PLC උපකරණයක් ( © DIY Trade)

- පෙර හඳුනා නොගත් (Zero-Day Vulnerabilities) මෘදුකාංග දුර්වලතා 4ක් ඉලක්ක කර තිබීම

යම්කිසි මෘදුකාංගයක පවතින අනාරක්ෂිත මට්ටමේ දුර්වලතායක් එහි නිෂ්පාදකයා නොදැන සිටී නම් එවැනි දුර්වලතාවයක් හැඳින්වෙන්නේ Zero-Day වර්ගයේ දුර්වලතාවයක් ලෙසයි. එවැනි දුර්වලතාවයකට එරෙහිව කෙරෙන ප්රහාරයක් Zero-Day Exploit එකක් ලෙස හැඳින්වෙනවා. මෙවැනි අවස්ථා අතිශය දුර්ලභ වනවා මෙන්ම බොහෝ සාමාන්ය වයිරස වල zero-day exploits එකකට වඩා භාවිතා වන්නේ නැහැ. නමුත් Stuxnet හි එකිනෙකට වෙනස් කාර්යයන් 4ක් සඳහා zero-day exploits හතරක් අඩංගු කර තිබුණා. මෙහි සැකසහිත බව වඩාත් තීව්ර වන්නේ එක් වයිරසයක් තුළ මෙවැනි දුර්වලතා 4ක් ඉලක්ක කර තිබූ අවස්ථා Stuxnet සිදුවීමට පෙර හෝ පසුව හෝ වාර්තා නොවීම නිසායි.

- වලංගු ඩිජිටල් සහතික භාවිතා කිරීම

බොහෝ මෙහෙයුම් පද්ධති ඒවායේ ස්ථාපනය කෙරෙන මෘදුකාංගවල ප්රභවය සත්යාපනය කිරීමට ඩිජිටල් සහතික (Sofrwate Publisher Certificate) පරීක්ෂා කිරීම සිදුකරනවා. මෙම සහතික වල මෘදුකාංග පිටපතට එකතු කෙරෙන කේත කොටසකුත් (Public Key) නිෂ්පාදකයා විසින් රහසිගතව තබාගතයුතු කේත කොටසකුත් (Private Key) අඩංගු වෙනවා. මෘදුකාංග නිෂ්පාදකයන් වෙත මෙම සහතිකපත් නිකුත් කිරීමේදී ඔවුන්ගේ සමාගම පිළිබඳ සොයාබැලීමක් සිදුකරන නිසා අපරාධකරුවන්ට මෙවැනි සහතිකයක් ලබාගැනීමේ හැකියාවක් නැහැ. අපරාධකරුවෙකුට වලංගු සහතිකයක් නිර්මාණය කරගත හැක්කේ ඉහත කී රහසිගත කේත කොටසක් සොරකම් කරගැනීමෙන් පමණයි.

Stuxnet මෘදුකාංගය වින්ඩෝස් වෙත ඇතුළු වීමට භාවිතා කළ පළමු සහතිකය අර්ධසන්නායක උපකරණ නිපදවන සුප්රසිද්ධ Realtek සමාගමට අයත්ව තිබූ එකක්. මේ බව හෙළිවීමත් සමග එම සහතිකය නිකුත් කල පාර්ශවයන් (Certificate Authority) විසින් එය අවලංගු කරනු ලැබුවා. මෙවැනි අධි ආරක්ෂිත සමාගමකින් සොරකමක් හෝ අක්රමිකතාවයක් සිදුකරන්නට තරම් බලවතෙක් මේ පිටුපස සිටින බව තහවුරු වීම සමග මෙය සාමාන්ය සයිබර් අපරාධකරුවන්ගේ ප්රහාරයක් විය නොහැකි බව පැහැදිලි වෙනවා.

Stuxnet හි ක්රියාවලිය ( Illustration by L-Dopa)

Stuxnet සහ ඉරානය අතර සම්බන්ධතාව

Stuxnet සම්බන්ධව ඉහත කරුණු සොයාගෙන තිබුණත් එහි ඉලක්කය නිවැරදිව හඳුනාගන්න තවත් ටික කාලයක් ගතවුණා. එම ඉලක්කය ඉරාන න්යෂ්ටික වැඩසටහන බව මුල්වරට අනාවරණය කරන්නේ ජර්මානු ජාතික පර්යේෂකයකු වන රැල්ෆ් ලැන්ග්නර් විසින්.

මෙම ප්රහාරය ක්රියාත්මක වීමට පෙර සඳහන් කල PLC උපකරණ වලට අමතරව තවත් කරුණක් සම්පුර්ණ විය යුතු බව පසුව හඳුනා ගැණුනා. ඒ අදාළ PLC උපකරණ වලට ඉරාන සමාගම් දෙකක් මගින් නිෂ්පාදිත මාදිලි දෙකක සංඛ්යාත පරිවර්තක උපකරණ (Frequency Converter) සම්බන්ධ කර තිබීමයි. මේ උපකරණ මාදිලි වලට න්යෂ්ටික නියාමන කොමිසම මගින් රෙගුලාසි පනවා තිබූ බව හෙළිවීමත් සමග ඉරාන න්යෂ්ටික වැඩපිළිවෙල Stuxnet හි ඉලක්කය වූ බව පැහැදිලි වුණා.

මේ මෘදුකාංගයයේ කේතය තවදුරටත් අධ්යනය කිරීමේදී හඳුනාගත් තවත් සුවිශේෂී කරුණක් වන්නේ එහි ඉලක්කය වූ PLC උපකරණ පද්ධතිය උපාංග 164 ක් බැගින් වන කණ්ඩායම් 6 කින් සමන්විත එකක් බව. ඒ අනුව මෙහි ඉලක්කය කුමක්ද යන්න නිශ්චිතවම හෙළිවන්නේ ඉරානයේ නටාන්ස් (Natanz) යුරේනියම් පිරිපහදු මධ්යස්ථානයේ ඊට සමාන උපකරණ පද්ධතියක් ඇති බව හඳුනාගැනීමත් සමගයි.

න්යෂ්ටික බලය සඳහා ඉන්ධනයක් ලෙස භාවිතා වන යුරේනියම් පිරිපහදු කිරීම සඳහා යොදාගන්නේ කේන්ද්රාපසාරක (Centrifuges) නමින් හැඳින්වෙන භ්රමණය වන උපකරණ විශේෂයක් වන අතර නටාන්ස් හි කේන්ද්රාපසාරක පද්ධතියක් ඉහත කී ආකාරයට කේන්ද්රාපසාරක 164 බැගින් වූ කණ්ඩායම් 6ක් ලෙස පිහිටා තිබුණා. මේ කේන්ද්රාපසාරක ආරක්ෂිතව ක්රියාත්මක වීමට නම් ඊට නියමිත සංඛ්යාත පරාසයක භ්රමණය විය යුතු වන අතර එම සංඛ්යාතය පාලනය වන්නේ PLC උපකරණයක් මගින්. Stuxnet මගින් ආසාදනය වූ PLC උපකරණයකට කේන්ද්රාපසාරක වල සංඛ්යාතය අනාරක්ෂිත මට්ටමකට වැඩි කිරීම මගින් ඒවා කැඩී යාමට සලස්වා විනාශ කිරීමේ හැකියාව තිබෙනවා. මේ ආකාරයට භෞතික විනාශයන් සිදුකළහැකි මෘදුකාංගයක් නටාන්ස් වැනි න්යෂ්ටික බලය සම්බන්ධ මර්මස්තානයකට වෙත ලඟා වීම විශාල ආන්දෝලනයකට හේතු වුනා.

Natanz හි කේන්ද්රාපසාරක නිරීක්ෂණය කරන එවකට ඉරාන ජනාධිපති මහමුද් අහ්මදින්ජාඩ් ( © Iranian President’s Office )

ප්රහාරය සාර්ථක වුණාද?

ඉරාන බලධාරීන් මේ සිදුවීමේ ප්රතිඵල වසන් කිරීමට උත්සාහ කලත් නටාන්ස් හි කටයුතු අධීක්ෂණය කරන අන්තර්ජාතික න්යෂ්ටික බලශක්ති ඒජන්සියේ නිලධාරීන්ට අනුව නටාන්ස් හි කේන්ද්රාපසාරක කැඩී යාම් සැලකියයුතු ප්රමාණයක් වාර්තා වී තිබෙනවා. එමෙන්ම මේ මෘදුකාංගය නටාන්ස් හි කේන්ද්රාපසාරක වල සුළු බාධාවන් ඇති කිරීමට සමත් වූ බව එවකට ඉරාන ජනාධිපති මහමුද් අහ්මදින්ජාඩ් මාධ්ය වලට ප්රකාශ කළා.

Stuxnet හි නිර්මාණකරුවන් අපේක්ෂා කළ තරම් විනාශයක් සිදුකිරීමට පෙර හඳුනාගනු ලැබූ නමුත් ඉරාන න්යෂ්ටික වැඩපිළිවෙලට එල්ල වියහැකි තර්ජන ගැන භයානක අනතුරු ඇඟවීමක් කරන්නට Stuxnet සමත් වූ බව නොරහසක්.

ප්රහාරයේ වගකීම කාටද?

පෙර සඳහන් කල පරිදි Stuxnet හි සංකීර්ණ බව, ප්රබලතාවය සහ නිරවද්යතාවය අනුව මෙවැන්නක් නිර්මාණය කිරීමට යම්කිසි රජයක් සහ බුද්ධි අංශවල සහයෝගය සහ සම්පත් අවශ්ය වන බව බැහැර කළ නොහැකි කරුණක්. තවද, මෙවැන්නක් නිර්මාණය කිරීම මගින් ඉරාන න්යෂ්ටික වැඩසටහන අඩාල කිරීමේ උවමනාව සහ ඊට අවශ්ය මුදල් සහ සම්පත් සහිත රටවල් තිබෙන්නේ අතලොස්සක් පමණයි.

ජර්මානු පර්යේෂක රැල්ෆ් ලැන්ග්නර් පවසන්නේ මෙය එක්සත් ජනපදයේ සහ ඊශ්රායලයේ බුද්ධි අංශ එකතු වී සිදුකළ මෙහෙයුමක් බවයි. ඊට හේතුව මෘදුකාංගයේ සංකීර්ණ බවත් ඉරාන කේන්ද්රාපසාරක වලට පහර දීමට නම් ඒවායේ තොරතුරු නිවැරදිව දැනගැනීමට අවශ්ය වීමත් බව ඔහු පවසන නමුත්, කිසියම් හේතුවක් මත ඒ සම්බන්ධ සාක්ෂි හෙළි කිරීම ඔහු ප්රතික්ෂේප කළා. Symantec සමාගමේ පර්යේෂකයින් පිරිසත් මීට සමාන අනුමාන කිරීමක් කලත් ඔවුන් සඳහන් කරන්නේද අදාළ Stuxnet හා රටවල් වල සම්බන්ධය 100%ක් නිවැරදිව තහවුරු කළහැකි සාධක මෘදුකාංග කේතය තුලින් හමු නොවූ බවයි. මේ ආකාරයට බොහෝ දෙනාගේ ඇඟිලි එක්සත් ජනපදය සහ ඊශ්රායලය දෙසට දිගු වන නමුත් බලධාරීන් මෙන්ම පර්යේෂකයනුත් මේ සම්බන්ධ සාක්ෂි සාධක ප්රසිද්ධියේ ඉදිරිපත් කිරීමට මැළි වීම නිසා Stuxnet හි සැබෑ නිර්මාණකරුවන් කව්රුන්ද යන්න ඉදිරියටත් රහසක්ව තිබේවි.

මේ මෘදුකාංගයේ අවදානම ඉරානයට හෝ න්යෂ්ටික බලාගාර වලට හෝ පමණක් සීමා වූ එකක් නෙවෙයි. වින්ඩෝස් මෙහෙයුම් පද්ධතියේ සහ PLC උපකරණ වල දුර්වලතා ඉලක්ක කරන මේ මෘදුකාංගය විවිධ පුද්ගලයන් විසින් පිටපත් කරගෙන වින්ඩෝස් මෙහෙයුම් පද්ධතිය සහ PLC උපකරණ භාවිතා වන වෙනත් පද්ධති වලට පහරදිය හැකි මෘදුකාංග නිපදවීම තුළ තවත් බොහෝ දේපළ මෙන්ම ජීවිත හානි ද සිදුවීමේ ඉඩකඩ තිබෙනවා.

අප සිතනවාට වඩා බොහෝ වේගවත්ව දියුණු වන තොරතුරු තාක්ෂණය යහපතට මෙන්ම අයහපතටද හේතු වන බවට මේ කතාව කදිම නිදසුනක්. එලෙස දියුණු වන තාක්ෂණයට සරිලන ලෙස දැනුමින් සන්නද්ධ වී සිටීම අප සැමටම ඉදිරියේදී වැදගත් වනු ඇති.

මූලාශ්ර:

Stuxnet Dossier – Nicolas Falliere, Liam O Murchu, and Eric Chien

The Real Story of Stuxnet – David Kushner

Zero Days (2016 Documentary) by Alex Gibney

Cover Image: Cyber Warfare Operations ( © cyberwarlaw.eu )