මේ වසර, තාක්ෂණික ලෝකයට සහ අන්තර්ජාලයේ නිතර සැරිසරන බොහෝ දෙනෙකුට එතරම් යහපත් වසරක් බවට පත්වුණේ නැහැ. ඒ කිහිප වතාවක් ම තාක්ෂණය අවභාවිතාවන් සිදුකරමින් පැමිණි සයිබර් ප්රහාර, වයිරස වගේ ම අපගේ පෞද්ගලික දත්ත ආරක්ෂාව පවා බිඳවැටීම් ගණනාවක් දක්නට ලැබුණා. මේ ලිපිය හරහා ඔබට විස්තර වෙන්නේ මේ වන විට ඉතා ම සීඝ්රයෙන් අන්තර්ජාලය පුරා පැතිරෙමින් පවතින ransomware පිළිබඳ ව වගේ ම, ඒවායෙන් ආරක්ෂා වෙන්න ගත හැකි ක්රියාමාර්ග පිළිබඳව යි. මෙහි ඉතිහාසය පිළිබඳ ව විස්තරයක් අප මීට පෙර පළ කළ ලිපිය මඟින් දැනගන්න පුළුවන්.

Djvu ransomware

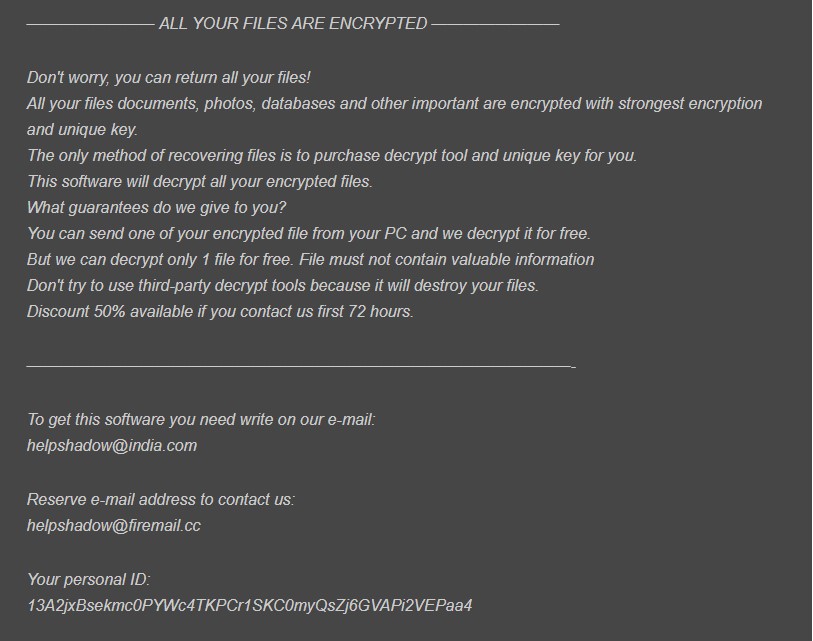

මේ දිනවල පැතිරෙන භයානකම ransomware එකක් විදිහට මේක හඳුන්වන්න පුළුවන්. මෙය djvu Files virus නමින් ද හැඳින්වෙනවා. Locker Ransomware එකක් ලෙසින් ද මෙය වර්ගීකරණය වෙනවා. මෙය ඔබේ පරිගණකයට අසාදනය වූ විට සියලුම files විශේෂිත ආකාරකට ගුප්ත කේතනය (encrypt) වීමක් වෙනවා. නැවත එම දත්ත විකේතනය (decrypt) කිරීමට නම් මුදලක් ගෙවීමට සිදුවෙනවා. මේ රැන්සම්වෙයාර් එක මුලින්ම ආසාදනය වුණ බව වාර්තා වෙන්නේ රුසියානු පරිශීලකයෙකුට මේ රැන්සම්වෙයාර් එක මඟින් සිදුකරන්නේ පරිගණකයේ දත්ත djvu නම් file format එකක් ලෙස හැරවීම යි. ඉන් අනතුරුව a _openme.txt නම් ෆයිල් මේ ප්රහාරයට ගොදුරු වූ පුද්ගලයා වෙත දර්ශනය වීමට සැලැස්වීම මඟින් කප්පම්කරුවන් ව සම්බන්ධ කරගත හැකි මාර්ගයක් දක්වනවා.

මුදල් හුවමාරුව සිදුවෙන්නේ බිට්කොයින් හරහා වීම නිසා ප්රහාරකයින් හඳුනාගැනීම අපහසු යි. සාමාන්යයෙන් එක් අයෙකුගෙන් මෙලෙස අය කරගන්නා මුදල ඩොලර් 290ක් පමණ වන අතර, එය ඒ පුද්ගලයාගේ දත්ත වටිනාකම අනුව වෙනස් වීමට ද පුළුවන්. මේ රැන්සම්වෙයාර් එක නිර්මාණය පිළිබඳ ව සැක පළ වෙන්නෙ ඉන්දියානුවන් වෙත යි. කෙසෙවෙතත්, ඔබ ඔවුන් වෙත අදාළ වන්දි මුදල පැය 72ක් ඇතුළත ගෙවා දැම්මොත් ඔබට 50%ක මුදල් අඩුකිරීමේ සහානයක් ලබා දෙනවා. මේ වෙන කොටත් මේ රැන්සම්වෙයාර් එක ලංකාවේ ප්රසිද්ධ පුද්ගලයන් කිහිපදෙනෙකු ඇතුළු සාමාන්ය පරිශීලකයින් ගණනාවකගේ දත්ත සඳහාත් හානි සිදුකර අවසන්.

Grandcrab

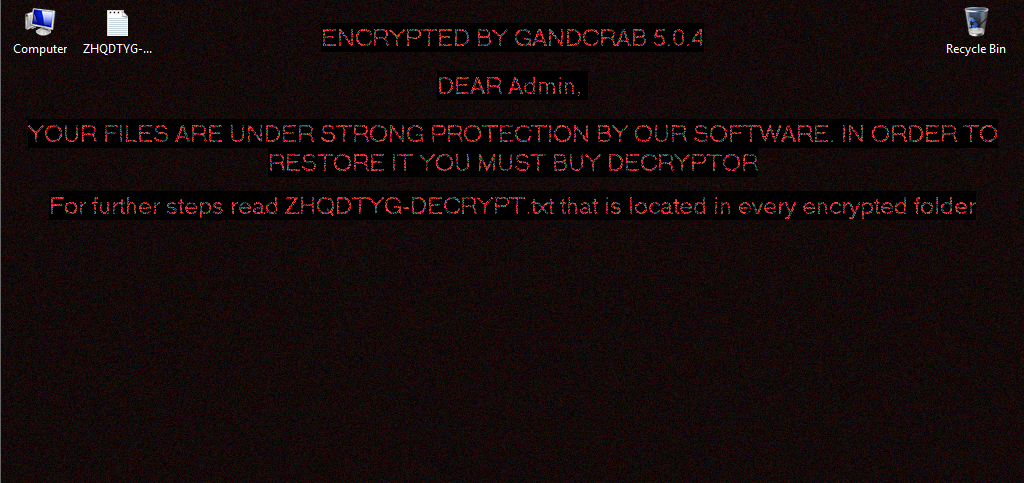

2017 වසරේ සිදු වූ WannaCry රැන්සම්වෙයාර් ප්රහාරය පිළිබඳ ව ඔබට මතක ඇති. ඒ හා සමානව ම අතිවිශාල විනාශයක් සිදුකරමින් මේ වන විටත් පැතිරෙමින් පවතින රැන්සම්වෙයාර් එකක් තමයි Grandcrab කියන්නේ. මෙය නිර්මාණය කිරීම ගැන චෝදනාව එල්ලවන්නෙ රුසියාවට යි. Djvu සේ ම දත්ත ගුප්ත කේතනය කරමින් ක්රියාත්මක වෙන මේ රැන්සම්වෙයාර් නිර්මාණකරුවන් මෙය buisness model එකක් ලෙස ද භාවිතා කරනවා Ransomware As A Service (RAAS). මේ GrandCrab Ransomware එක develop කරන developersලා මේකට අදාළ Toolkit එක attackers පිරිසකට සපයනවා. ඔවුන් මේක ලෝකය පුරා පතුරවනවා. ලැබෙන කප්පම් මුදලින් 30% ඔවුන්ට ඒ වෙනුවෙන් ලැබෙනවා.

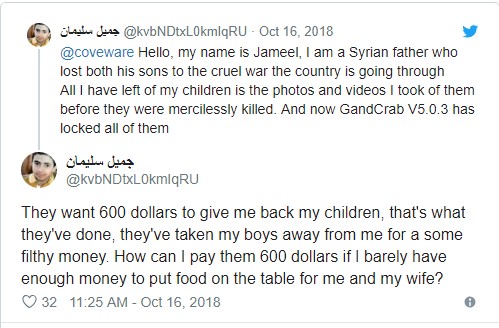

මෙය නැවත විකේතන කේතය ලබාදීමට සඳහා අවශ්ය කප්පම් මුදල තීරණය වෙන්නේ පරිගණක කාණ්ඩය අනුව යි. මෙහි නවතම සංස්කරණය Gandcrab 5.0.4 ලෙසින් හැඳින්වෙනවා. මෙමඟින් සියලුම ෆයිල්ස් එන්ක්රිප්ට් වෙන්නේ නැහැ. පරිගණකය ධාවනයට අවශ්ය දත්ත ගොනු ඉතිරි වෙන අතර, අනෙක් දත්ත සඳහා පමණක් බලපානවා. ඒ වගේ ම Russian Keyboard Layout එක ඇති පරිගණක සඳහාත් මෙය පැතිරෙන්නේ නැහැ. මේ වයිරසය පතුරවන පුද්ගලයින් වරක් සිරියාවට ම විකේතන කේතය නිදහස් කරන්න පෙළඹෙනවා. ඒ සිරියාවේ එක්තරා පුද්ගලයෙකු තමන්ගේ මියගිය පුතාගේ ඡායාරූපය මේ වයිරසය මඟින් එන්ක්රිප්ට් වූ බව කියමින් පළ කළ twitter පණිවිඩයක් නිසාවෙන්.

Black Ruby

මේ දිනවල පැතිරෙන තවත් විනාශකාරී රැන්සම්වේයාර් එකක් විදිහට Black Ruby හඳුන්වන්න පුළුවන්. මෙය සතු ව සුවිශේෂී ලක්ෂණයන් දක්නට ලැබෙනවා. ප්රධාන වශයෙන් මෙය ආසාදනය වෙන්නේ ගොදුරු වන පුද්ගලයා ඉරාන ජාතිකයෙක් නොවනවා නම් පමණයි. 100% තහවුරු නොවුණත්, ඒ වගේ ම reddit වෙබ් අඩවියේ සඳහන් ව තිබූ post එකක සඳහන් වුණේ මෙය Remote Desktop Services එකක් මඟින් පරිගණකයට ආසාදනය වූ බව යි. ඒ විතරක් ම නෙමෙයි, මෙය ආසාදනය වීම හරහා Monero miner එකක් ගොදුරු වූ පුද්ගලයාගේ පරිගණය තුළ නිර්මාණය වෙනවා. ඒ හරහා රැන්සම්වෙයාර් නිර්මාණකරුට ඩිජිටල් මුදලක් ජනනය (generate digital currency) කරන්න හැකියාව ලැබෙනවා. මෙයින් ගැලවෙන්න ඔබට ඩොලර් 650ක වැනි මුදලක් ගෙවීමට සිදුවෙනවා.

විනාශකාරී රැන්සම්වේයාර්වලින් ගැලවෙමු ද?

බොහොමයක් මෙවැනි වැඩසටහන් ඉලක්ක ගත ව ක්රියාත්මක වන්නේ නැහැ ඒ නිසා සිදුවන හානිය අධික වෙන්න පුළුවන්. අදටත් wannacry නිසා භාවිතයට ගත නොහැකි පරිගණක තිබෙනවා.

ඉහත සඳහන් කළ විනාශකාරී රැන්සම්වේයාර් සඳහා 100%ක විසඳුම් සොයාගෙන නැහැ. නමුත්, ඔබට ආරක්ෂා වීමට ගන්න පුළුවන් ක්රියාමාර්ග කිහිපයක් තියෙනවා.

- තමන්ගේ ‘වැදගත්’ දත්ත External හාඩ් ඩිස්ක් එකක හරි, පෙන් ඩ්රයිව් එකක හරි, හෝ පුළුවන් නම් Cloud සේවාවල හරි මේ දේවල්වල පිටපත් සුරක්ෂිත ව ගබඩා කරලා තබාගන්න.

- හැමවිටම වින්ඩොව්ස් updates ලබාගන්න.

- විශ්වාසදායි ප්රතිවෛරස මෘදුකාංගයක් භාවිත කරන්න. (bitdefender වැනි නිරන්තර යාවත්කාලින වන)

- ටොරන්ට් මඟින් මෘදුකාංග වැනි දේ බාගත කිරීම හැකිතාක් අඩු කරන්න. (pirate copy/ cracked softwares).

- එතරම් ප්රායෝගික නොවුණත්, හැකි නම් වින්ඩොව්ස් මෙහෙයුම් පද්ධතිය අතහැර linux පාදක මෙහෙයුම් පද්ධතියක් හෝ OS X සහිත ඇපල් පරිගණකයක් වෙත මාරු වෙන්න.

- ඔබ ඩවුන්ලෝඩ් කරන ගොනු අදාළ ප්රවර්ගයේ ම ද (file type) යන්න විවෘත කිරීමට පෙර පරීක්ෂා කරන්න. උදාහරණයක් හැටියට ගීතයක mp3 ගොනුවක් වෙනුවට exe හෝ apk ගොනුවක් ඩවුන්ලෝඩ් වුණොත්, නිසැකව ම එය හානිකර හෝ ඔබට අනවශ්ය ගොනුවක්.

- Spam, සැක සහිත email පණිවිඩ, සහ ඇමිණුම් (attachment) විවෘත කිරීමෙන් වළකින්න.

- Ad-blocker මෘදුකාංගයක් පාවිච්චි කරන්න. (web browser extensions වැනි)

- ජංගම දුරකථනවලටත් රැන්සම්වේයාර් ආසාදනය වෙන්න පුළුවන් නිසා හැකි නම් root/ Jailbreak නොකර සිටින්න.

මේ වෙනකොටත් රැන්සම්වේයාර් එකක් ඇවිල්ලා නම් මොකද කරන්නෙ?

- ඔබ ජාල ගත ව පරිගණකය ඉන්නවා නම් හැකි ඉක්මනින් අන්තර්ජාලය ඇතුළු සියලු ජාලයනගෙන් ඉවත් වෙන්න. (wifi,LAN,WLAN)

- හැකි ඉක්මනින් පොලිස් තොරතුරු කාර්යාංශය දැනුවත් කරන්න. එමඟින් ඔවුන්ට මේ පිළිබඳ ව ක්රියාමාර්ග ගන්න පහසුවක් වේවි.

- පරිගණකය safe mode වැනි option එකක් හරහා පරිගණකයෙන් එය ඉවත් කරන්නට උත්සාහ දරන්න.

- ඔබට නම සොයාගත හැකි නම් ඒ පිළිබඳ ව සහ විකේතනය කළ හැකි මෘදුකාංග තිබේ ද යන්න පිළිබඳ ව සොයා බලන්න.

- කලින් backup තිබේ නම් ඒවා නැවත ස්ථාපනය කරන්න. (පරිගණකය ම full format එකකින් අනතුරුව)

- හැකි තරම් කප්පම්කරුවන් දිරිමත් නොවන පරිදි කප්පම නොගෙවා ඉන්න කටයුතු සිදුකරන්න උත්සාහ කරන්න.